La norme 802.1x

140 likes | 423 Views

La norme 802.1x. Exposé de système présenté le 2 décembre 2004, Par Rémy Lataix. Sommaire. Pré requis Principe et utilité Fonctionnement détaillé Mise en place. Pré requis réseau. Modèle OSI (7 couches : A,P,S,T,R,L,P) Routeur, couche 3 Commutateur ou point d’accès, couche 2

La norme 802.1x

E N D

Presentation Transcript

La norme 802.1x Exposé de système présenté le 2 décembre 2004, Par Rémy Lataix

Sommaire • Pré requis • Principe et utilité • Fonctionnement détaillé • Mise en place

Pré requis réseau • Modèle OSI (7 couches : A,P,S,T,R,L,P) • Routeur, couche 3 • Commutateur ou point d’accès, couche 2 • Répéteur, couche 1 • @MAC, @IP, VLAN, SSID, …

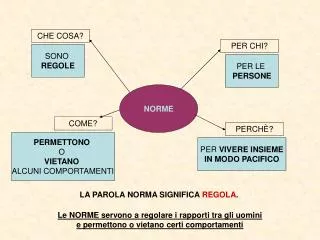

Principe • But : sécuriser l’accès au réseau, dès la connexion d’un client sur l’un des équipements d’extrémité. • Comment : en fonction du résultat d’une requête d’authentification, on autorise ou non l’accès.

Utilité • Solution de sécurité pour les réseaux • Réseaux sans fils = réseaux ouverts (filtrage d’@MAC, clé WEP, … pas assez puissant) • Solution de mobilité pour les utilisateurs • Gestion dynamique de la configuration du port de connexion (réseau filaire) • Solution de facilité de gestion.

Les équipements • Supplicant, client du réseau • Authenticator, équipement de niveau 2 • Authentication Server, serveur validant l’accès, RADIUS (Remote Authentication Dial-In User Service)

Procédure d’accès au réseau • Document externe

Le Fonctionnement Les états du ports • Par défaut en mode unauthorized • Connexion, requête d’authentification • Port en mode authorized si valide • Port en mode unauthorized sinon • Déconnexion, port en mode unauthorized • Client ne supportant pas le 802.1x, port en mode unauthorized, possibilité d’activé le port avec un accès restreint. • Expiration des timers de session, port en mode unauthorized

Le Fonctionnement Le Dialogue • Dialogue Supplicant / Authenticator en EAP over LAN(Extensible Authentication Protocol), il en existe de multiples implémentations (chiffrement). • MD5, TLS, LEAP, TTLS, PEAP • Dialogue Authenticator / Authentication Server en EAP over RADIUS

Le Fonctionnement Configuration dynamique • A positionner dans les profils de l’Authentication Server • VLAN, • DHCP, • ACL, • …

Mise en place • Le Supplicant • Activation de 802.1x • Choix de la méthode EAP • L’Authenticator • Activation du 802.1x sur les ports • Redirection vers l’Authentication Server • Règle de sécurité sur le port ou la borne • L’Authentication Server • Création des profils • Mise en place des règles de sécurités sur les profils • Liens externes (LDAP, DHCP)

Conclusion • Adaptable aux réseaux câblés ou sans fil • Sécurité en amont, pas de congestion totale du réseau • Modularité selon la méthode EAP choisie • Gestion dynamique de la configuration de l’équipement d’extrémité en fonction du compte utilisateur • Possibilité de connexion avec annuaire LDAP

Conclusion Le mot de la fin • Ce serait bien à la fac ! Non ???